L’Active Directory : le cœur de votre infrastructure informatique

Introduction

L’Active Directory (AD) est un service d’annuaire développé par Microsoft pour les réseaux Windows. Il permet de gérer de manière centralisée les utilisateurs, les ordinateurs et les ressources d’un réseau d’entreprise. Véritable colonne vertébrale de votre infrastructure IT, l’AD est incontournable pour toute organisation souhaitant administrer efficacement son système d’information.

Les concepts de base de l’Active Directory

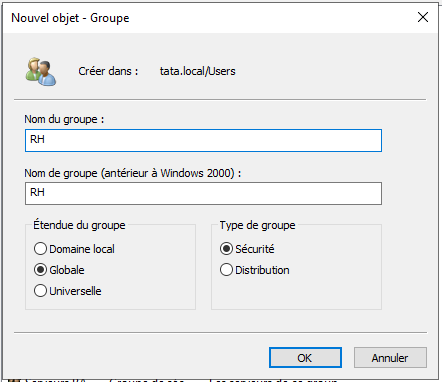

Les groupes dans l’Active Directory

Les groupes dans Active Directory sont essentiels pour gérer efficacement les utilisateurs et les ressources dans un environnement Windows. Ils permettent d’organiser les utilisateurs, de simplifier l’attribution des droits d’accès et de faciliter la distribution d’informations. Pour bien les utiliser, il est important de comprendre leur étendue (qui définit leur portée), leurs types (sécurité ou distribution), et les groupes par défaut fournis par le système. Cette connaissance aide les administrateurs à structurer et sécuriser leur réseau de manière optimale.

Étendue des groupes

L’étendue d’un groupe définit sa portée dans la structure Active Directory :

- Domaine local : permet d’accorder des autorisations sur des ressources dans un domaine

- Global : permet de regrouper des objets de même type au sein d’un domaine

- Universel : permet de regrouper des objets de plusieurs domaines

L’étendue disponible dépend du niveau fonctionnel du domaine ou de la forêt.

Types de groupes

Il existe deux types de groupes dans Active Directory :

- Groupes de sécurité : utilisés pour le contrôle d’accès aux ressources, chacun possède un identifiant unique (SID)

- Groupes de distribution : utilisés pour créer des listes de distribution email, sans SID

Groupes par défaut

Active Directory inclut des groupes prédéfinis :

- Groupes intégrés (Builtin) : stockés dans le conteneur Builtin, permettent d’assigner des droits d’administration (ex : Administrateurs du domaine)

- Groupes spéciaux : gérés par le système, englobent les utilisateurs à différentes échelles (ex : Tout le monde, Utilisateurs authentifiés)

- Groupes prédéfinis : stockés dans l’OU Users, complètent les groupes intégrés avec différentes étendues prédéfinies

Les objets et les attributs

L’AD est structuré autour de la notion d’objets. Chaque objet représente une entité unique (utilisateur, ordinateur, imprimante, etc.) et possède un ensemble d’attributs qui le caractérisent. Les objets sont organisés en classes qui définissent les types d’attributs obligatoires et optionnels. Parmi les principaux attributs, on trouve :

- sAMAccountName : le nom de compte utilisateur

- userPrincipalName (UPN) : l’identifiant de connexion au format user@domain

- description : un champ de texte libre pour décrire l’objet

- objectGUID : un identifiant unique généré automatiquement et immuable pour chaque objet dans la forêt AD

- Distinguished Name : (DN) est un identifiant unique pour chaque objet dans Active Directory. Il représente le chemin complet de l’objet depuis la racine de l’arborescence AD jusqu’à l’objet lui-même. Voici quelques points clés à ce sujet :

- Structure : Le DN est composé d’une série d’attributs séparés par des virgules, allant du plus spécifique au plus général.

- Exemple : Un DN typique pourrait ressembler à ceci : CN=John Doe,OU=Sales,DC=company,DC=com

- Composants courants :

- CN (Common Name) : Généralement le nom de l’objet

- OU (Organizational Unit) : Unité organisationnelle

- DC (Domain Component) : Composant du domaine

- Utilisation : Le DN est utilisé dans diverses opérations AD, comme les recherches, les modifications, ou les déplacements d’objets.

La structure logique

La structure logique d’Active Directory (AD) est organisée de manière hiérarchique, utilisant une structure arborescente pour gérer efficacement les objets du répertoire. Les principaux éléments de cette structure sont :

- Forêt : La forêt est le niveau le plus élevé de la hiérarchie AD et représente la limite de sécurité. Une forêt contient un ou plusieurs arbres, chacun ayant son propre schéma et son catalogue global. Les forêts sont isolées les unes des autres, mais peuvent être connectées via des relations d’approbation (trust relationships) pour permettre l’accès aux ressources entre elles.

- Arbre : Un arbre est une subdivision de la forêt qui correspond généralement à un nom de domaine DNS (par exemple, company.com). Chaque arbre possède un namespace continu et peut contenir plusieurs domaines enfants. Les arbres au sein d’une forêt partagent le même schéma, les mêmes catalogues globaux et la même structure de site.

- Domaine : Un domaine est une partition de l’annuaire contenant des objets tels que des utilisateurs, des ordinateurs, des groupes et des unités d’organisation. Les domaines sont liés par des relations parent-enfant, formant une hiérarchie. Chaque domaine possède ses propres administrateurs, stratégies de groupe et relations d’approbation avec d’autres domaines.

- Unité d’organisation (OU) : Une unité d’organisation est un conteneur utilisé pour regrouper des objets à des fins administratives. Les OU permettent de déléguer le contrôle et d’appliquer des stratégies de groupe (GPO) à un sous-ensemble d’objets. Elles peuvent être imbriquées pour former une hiérarchie et faciliter la gestion des ressources.

- Conteneurs spéciaux : Certains conteneurs spéciaux, tels que « Builtin » et « Users », sont créés par défaut lors de l’installation d’un domaine. Le conteneur « Builtin » contient des groupes de sécurité prédéfinis, tandis que le conteneur « Users » stocke les comptes d’utilisateurs créés par défaut. Ces conteneurs ne supportent pas la délégation ni l’application de stratégies de groupe.

Schéma de la structure logique d’Active Directory :

Forêt

│

├─ Arbre 1 (company.com)

│ ├─ Domaine racine (company.com)

│ │ ├─ Unité d'organisation 1

│ │ │ ├─ Utilisateurs

│ │ │ └─ Ordinateurs

│ │ ├─ Unité d'organisation 2

│ │ │ └─ Groupes

│ │ ├─ Conteneur Builtin

│ │ └─ Conteneur Users

│ └─ Domaine enfant (child.company.com)

│ ├─ Unité d'organisation 3

│ └─ Unité d'organisation 4

│

└─ Arbre 2 (subsidiary.com)

└─ Domaine racine (subsidiary.com)

├─ Unité d'organisation 5

└─ Unité d'organisation 6Cette structure permet une gestion centralisée et efficace des ressources, tout en offrant une flexibilité pour s’adapter aux besoins organisationnels spécifiques. Les administrateurs peuvent déléguer le contrôle, appliquer des stratégies et gérer les utilisateurs, les ordinateurs et les groupes en fonction de la hiérarchie établie.

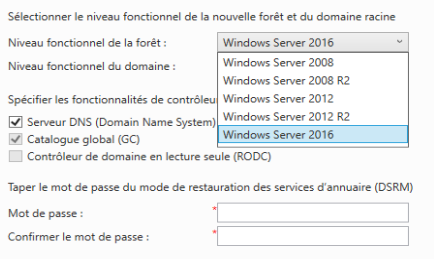

Les niveaux fonctionnels

Les niveaux fonctionnels déterminent les fonctionnalités disponibles dans une forêt ou un domaine AD en fonction des versions de Windows Server déployées. Un niveau fonctionnel élevé apporte des fonctionnalités avancées mais nécessite des contrôleurs de domaine récents.

Le catalogue global

Le catalogue global est une base de données distribuée qui contient un sous-ensemble des attributs de tous les objets de la forêt. Il permet d’accélérer les recherches dans les environnements multi-domaines. Chaque forêt doit avoir au moins un contrôleur de domaine qui héberge le catalogue global.

Les composants clés d’Active Directory

- Contrôleur de domaine (DC) : Un contrôleur de domaine est un serveur qui héberge une copie de la base de données d’Active Directory. Son rôle principal est de fournir des services d’authentification et d’autorisation aux utilisateurs et aux ordinateurs du domaine. Les DCs répliquent entre eux les données d’AD pour assurer une haute disponibilité et une tolérance aux pannes.

- DNS (Domain Name System) : Le service DNS est essentiel au bon fonctionnement d’Active Directory. Il permet de résoudre les noms de domaine en adresses IP et vice versa. AD s’appuie sur DNS pour localiser les contrôleurs de domaine et les ressources du réseau. Les enregistrements DNS SRV sont utilisés pour identifier les services d’AD tels que LDAP, Kerberos, etc.

- Kerberos : Kerberos est le protocole d’authentification par défaut utilisé par Active Directory. Il repose sur un système de tickets pour prouver l’identité des utilisateurs et leur permettre d’accéder aux ressources du domaine. Deux types de tickets sont utilisés :

- Ticket TGT (Ticket Granting Ticket) : obtenu lors de l’authentification initiale, il permet de demander des tickets TGS sans avoir à re-saisir les informations d’identification.

- Ticket TGS (Ticket Granting Service) : utilisé pour accéder à un service ou une ressource spécifique du domaine.

- LDAP (Lightweight Directory Access Protocol) : LDAP est un protocole standard utilisé pour interroger et mettre à jour les informations stockées dans Active Directory. Il permet de rechercher, ajouter, modifier et supprimer des objets de l’annuaire, tels que les utilisateurs, les groupes, les ordinateurs, etc. Le trafic LDAP est généralement non chiffré et utilise le port 389. Pour une communication sécurisée, LDAPS (LDAP over SSL/TLS) peut être utilisé sur le port 636.

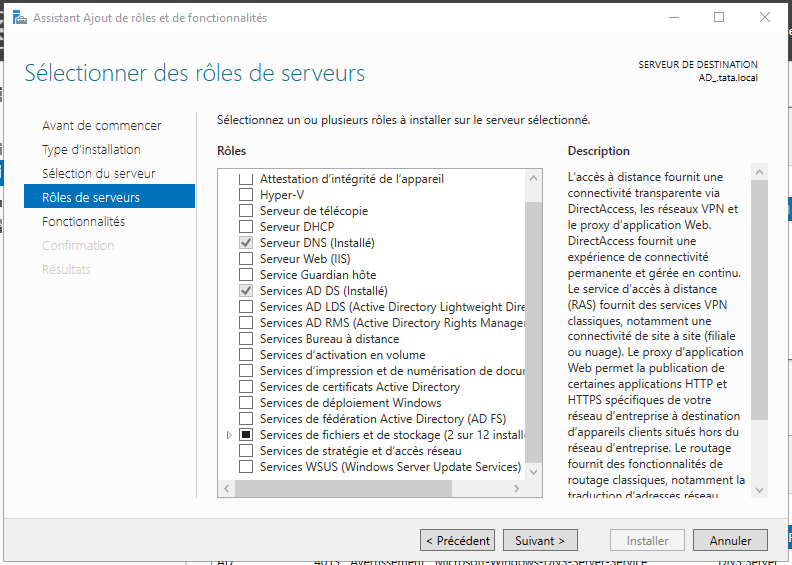

Les rôles lors de l’installation de l’AD

Lors de l’installation de l’Active Directory (AD), cinq rôles de services principaux sont disponibles :

- ADDS (Active Directory Domain Services) :

- Composant fondamental de l’AD

- Gère l’authentification, l’autorisation et le stockage des informations sur les objets du réseau

- ADCS (Active Directory Certificate Services) :

- Infrastructure de clé publique (PKI) intégrée à Windows Server

- Émet et gère des certificats numériques pour l’authentification, le chiffrement et la signature électronique

- ADFS (Active Directory Federation Services) :

- Fournit une authentification unique (SSO) entre domaines de confiance

- Permet l’accès sécurisé aux applications et services à travers les frontières organisationnelles

- ADRMS (Active Directory Rights Management Services) :

- Protège les informations sensibles via le chiffrement et des stratégies d’utilisation

- Contrôle l’accès et l’utilisation des documents, e-mails et applications web

- ADLDS (Active Directory Lightweight Directory Services) :

- Version allégée de l’ADDS sans dépendance à un domaine

- Fournit un service d’annuaire LDAP flexible pour les applications spécifiques

Lors de la promotion d’un serveur en contrôleur de domaine, cinq rôles FSMO (Flexible Single Master Operation) sont attribués pour gérer des opérations critiques :

- Maître de schéma (Forêt) :

- Gère toutes les modifications apportées au schéma de l’Active Directory

- Assure la cohérence du schéma dans toute la forêt

- Maître d’attribution des noms de domaine (Forêt) :

- Gère l’ajout ou la suppression de domaines dans la forêt

- Maintient la liste des espaces de noms dans la forêt

- Maître RID (Domaine) :

- Attribue des plages d’identifiants relatifs (RID) aux contrôleurs de domaine

- Garantit l’unicité des SID (Security Identifiers) des objets dans le domaine

- Maître d’infrastructure (Domaine) :

- Gère les références entre objets de différents domaines

- Met à jour les références aux objets déplacés ou renommés

- Émulateur PDC (Domaine) :

- Agit comme contrôleur principal du domaine pour la compatibilité avec les systèmes plus anciens

- Gère les modifications de mot de passe et la synchronisation du temps dans le domaine

Ces rôles FSMO assurent la cohérence et l’intégrité des données dans l’environnement AD, en gérant des tâches spécifiques qui ne peuvent être exécutées simultanément par plusieurs contrôleurs de domaine.

Le Controleur de domaine RODC

Un contrôleur de domaine en lecture seule (RODC – Read-Only Domain Controller) est une version spéciale d’un contrôleur de domaine dans un environnement Active Directory de Microsoft. Voici ses principales caractéristiques :

- Lecture seule : Il contient une copie en lecture seule de la base de données Active Directory.

- Sécurité améliorée : Idéal pour les sites distants ou moins sécurisés.

- Authentification : Peut authentifier les utilisateurs mais ne peut pas modifier les données du domaine.

- Réplication unidirectionnelle : Reçoit les mises à jour des autres contrôleurs de domaine, mais ne les propage pas.

- Mise en cache des identifiants : Stocke les mots de passe d’un nombre limité de comptes.

- Filtrage des attributs : Permet de limiter les informations répliquées vers le RODC.

Le RODC est utile pour réduire les risques de sécurité dans les emplacements où la sécurité physique ne peut être garantie, tout en fournissant les services d’authentification et d’accès aux ressources du domaine

Les relations d’approbation

Les relations d’approbation permettent aux utilisateurs d’un domaine d’accéder aux ressources d’un autre domaine. Elles sont caractérisées par :

- La transitivité : une relation transitive est automatiquement étendue aux domaines enfants . Si A approuve B et B approuve C alors A approuve C (notion récursive).

- La direction : dans une approbation unidirectionnelle (Si A approuve B, B peut accéder au ressource de A), seuls les utilisateurs du domaine approuvé peuvent accéder aux ressources du domaine approuvant. Dans une approbation bidirectionnelle, l’accès est possible dans les deux sens.

- La relation prédéfinie : SI le domaine toto.fr à un sous domaine blague.toto.fr, nous avons une relations prédéfinie car le user peut s’authentifier sur les 2 domaines.

- La relation externe : L’admin doit faire mannuellement la creation qui est entre deux forêt. Par défaut unidirectionnelle et non transitive.

Il existe des relations d’approbation prédéfinies au sein d’une forêt (intransitive bidirectionnelle) et des arbres (transitive bidirectionnelle). Des relations externes peuvent être créées avec des domaines hors de la forêt.

Le partage SYSVOL et le dossiers NTDS

Le partage SYSVOL est un partage réseau répliqué sur tous les contrôleurs de domaine. Il contient :

- Les scripts de connexion qui s’exécutent lorsqu’un utilisateur se connecte. Il sont souvent en powershell .ps1 ou en .bat

- Les objets de stratégie de groupe (GPO) qui permettent de configurer de façon centralisée l’environnement des utilisateurs et des ordinateurs

Il se trouve dans le

GPO =>

C:\Windows\SYSVOL\Domain\Policie\{ID_du_GPO}

Script => C:\Windows\SYSVOL\Domain\Scripts\

Stagging=> File en attente de réplication

Le NTDS (NT Directory Service) est le cœur d’Active Directory dans Windows Server. Il

- Gère la base de données Active Directory (fichier NTDS.dit)

- Stocke les informations du domaine (utilisateurs, groupes, politiques)

- Assure la réplication entre contrôleurs de domaine

- Gère l’authentification et les droits d’accès

- Essentiel pour le fonctionnement d’Active Directory

Le NTDS est crucial pour la gestion des identités et des accès dans un environnement Windows.

Conclusion

L’Active Directory est un composant central de toute infrastructure Windows. Sa maîtrise est indispensable pour les administrateurs souhaitant fournir des services d’annuaire sécurisés, performants et adaptés aux besoins de l’entreprise.

En comprenant les concepts clés comme les objets, la structure logique, les groupes et les rôles, vous serez en mesure de concevoir et de gérer efficacement votre environnement Active Directory. N’hésitez pas à approfondir les sujets abordés dans cet article pour devenir un expert de l’AD. Si vous souhaitez aller plus en détails, je vous recommande ce cours de IT-Connect.

D’après vous un AD ressemble plus à l’option 1 ou l’option 2 ? (réponse en commentaire)